仿冒软件投递与免杀升级:“银狐”木马 FakeApp 2025年度观测报告

前言

作为近年来在国内猖獗的远控木马家族,银狐木马从一开始就将仿冒网站结合FakeApp(伪装成正常软件安装包,运行后除了正常执行对应软件的安装程序外还会激活内嵌的恶意程序)作为其主要传播手段之一。一开始它仿冒的软件只有一些国内无法通过常规途径获取的软件,之后它将仿冒的触手伸向了更多的知名软件,且在安装包上不断地尝试更多的方案以绕过安全软件的静态扫描同时对抗人工分析。

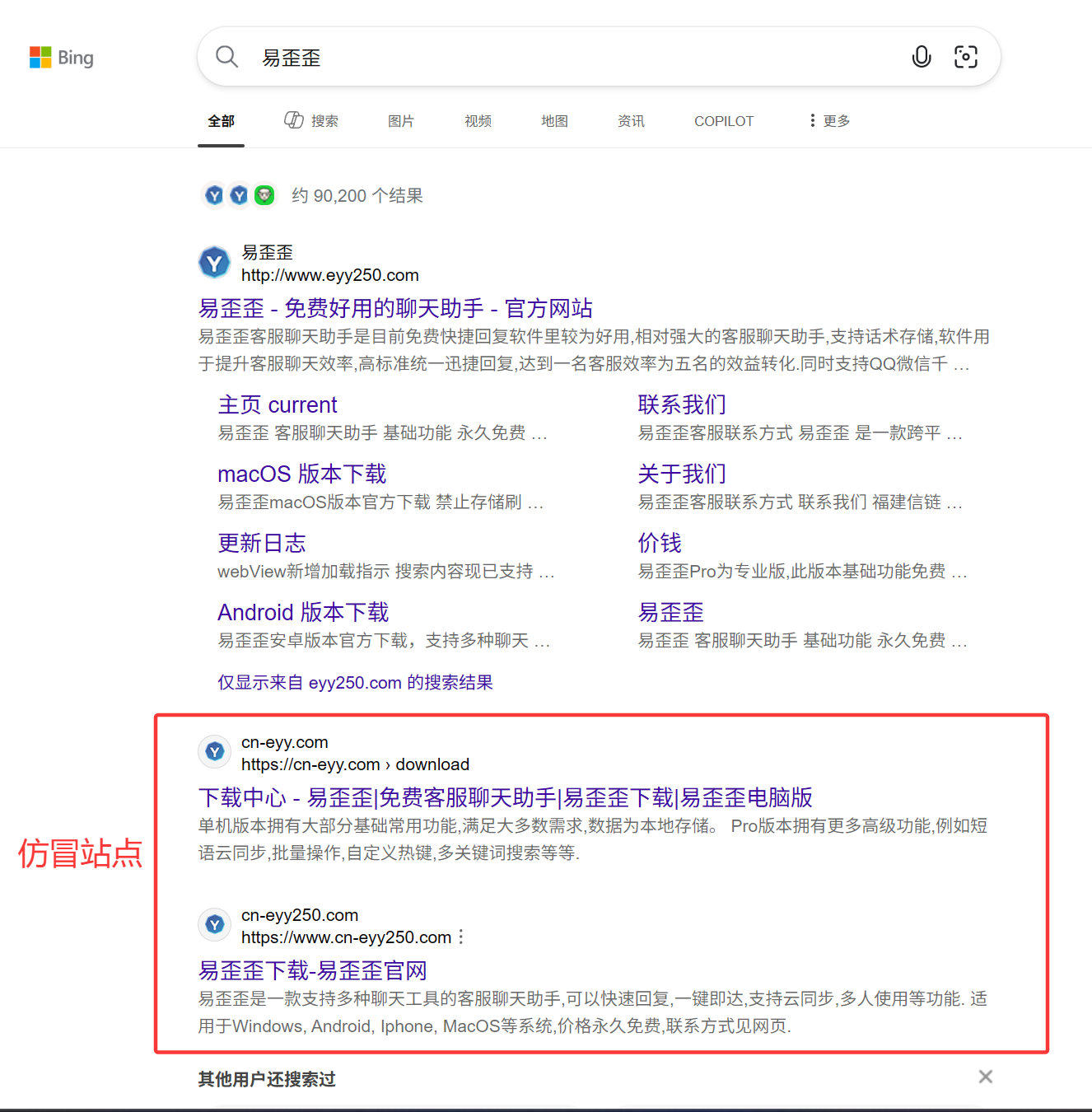

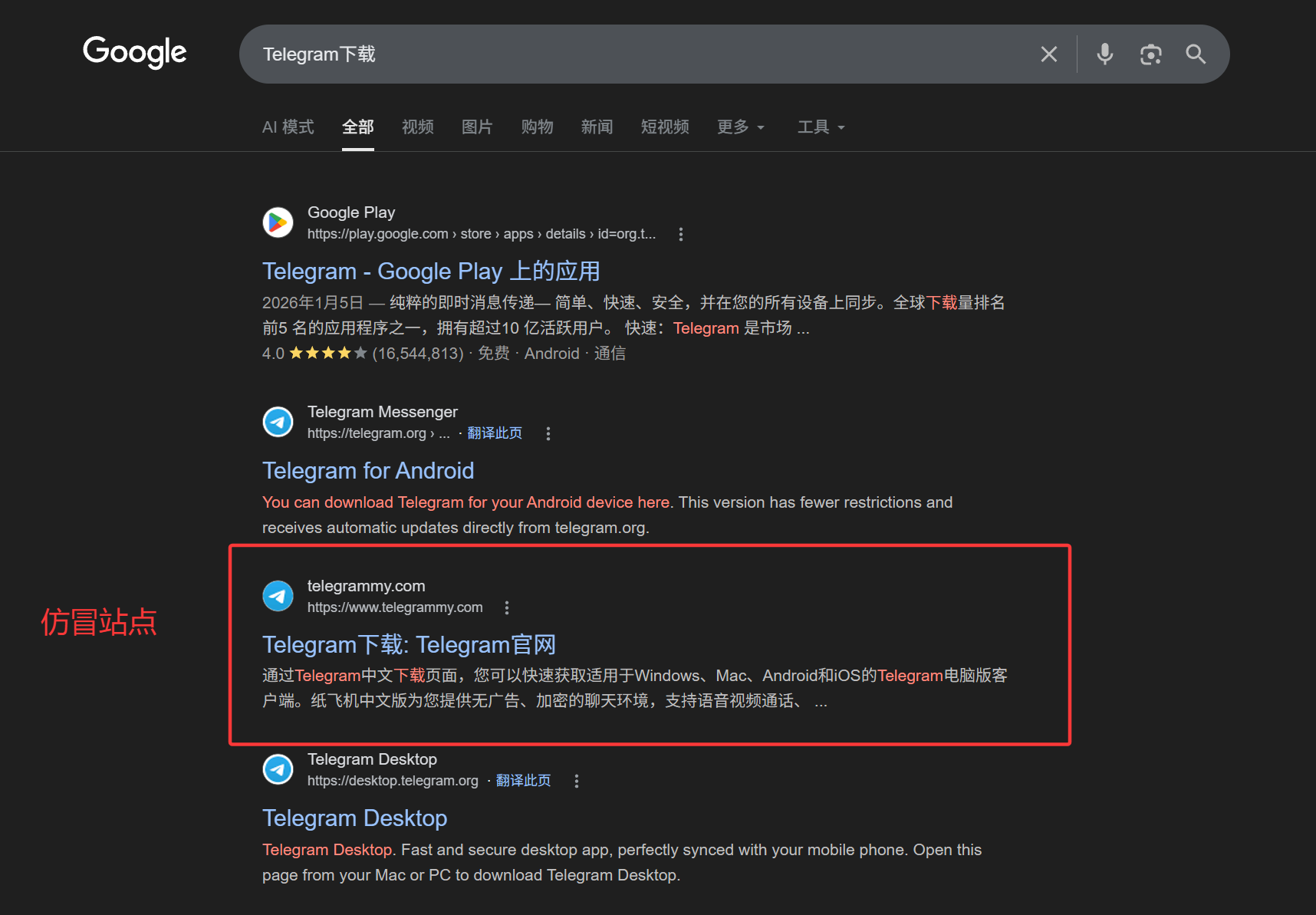

对于获取FakeApp前必须访问的仿冒网站而言,搜索引擎为其主要传播途径。攻击者利用SEO以及直接在搜索引擎上投放广告等手段,来使仿冒网站排名靠前,诱导用户点击访问

瑞星在2025年对这一传播手段进行了一整年的追踪分析与数据统计,本文首先将对一些统计数据进行展示与分析,随后会对三个使用较为新颖的手法对抗静态扫描和人工分析的案例进行更深入的分析。